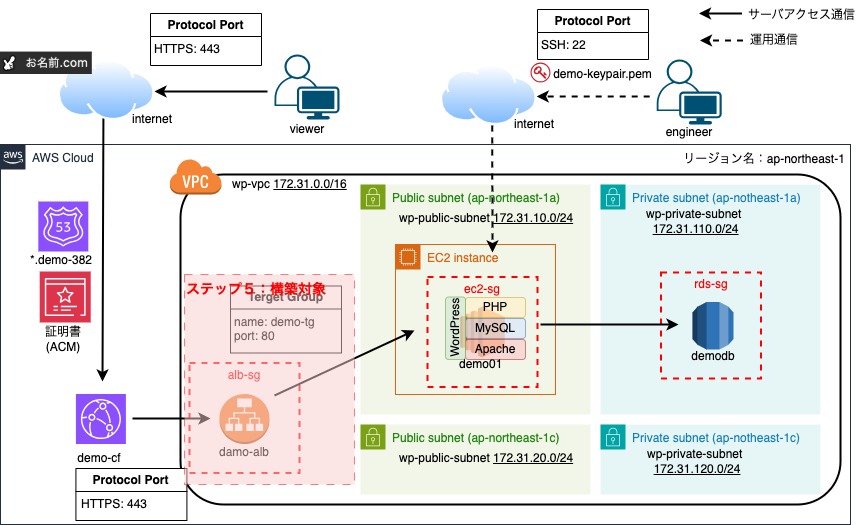

Amazon ELB (Elastic Load Balancing)のALB(Application Load Balancer)を構築していきます。

Elastic Load Balancing は、受信したトラフィックを複数のアベイラビリティーゾーンの複数のターゲット (EC2 インスタンス、コンテナ、IP アドレスなど) に自動的に分散させます。

https://docs.aws.amazon.com/ja_jp/elasticloadbalancing/

Elastic Load Balancing は、Application Load Balancer、Network Load Balancer、Gateway Load Balancer、Classic Load Balancer といったロードバランサーをサポート

Application Load Balancer は、開放型システム間相互接続 (OSI) モデルの第 7 層であるアプリケーションレイヤーで機能

https://docs.aws.amazon.com/ja_jp/elasticloadbalancing/latest/application/introduction.html

〜〜ALB用のセキュリティグループ作成〜〜

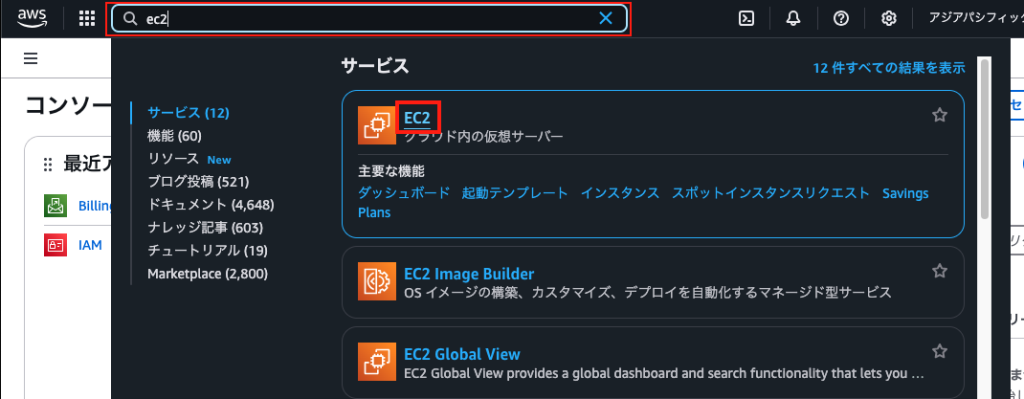

1.検索ボックスで”ec2″を検索しクリック

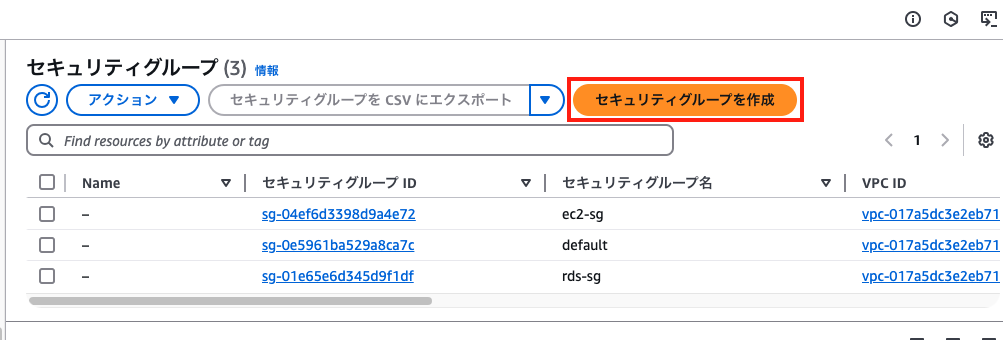

2.左側の窓をスクロールして、”セキュリティグループ”をクリック

3.”セキュリティグループを作成”をクリック

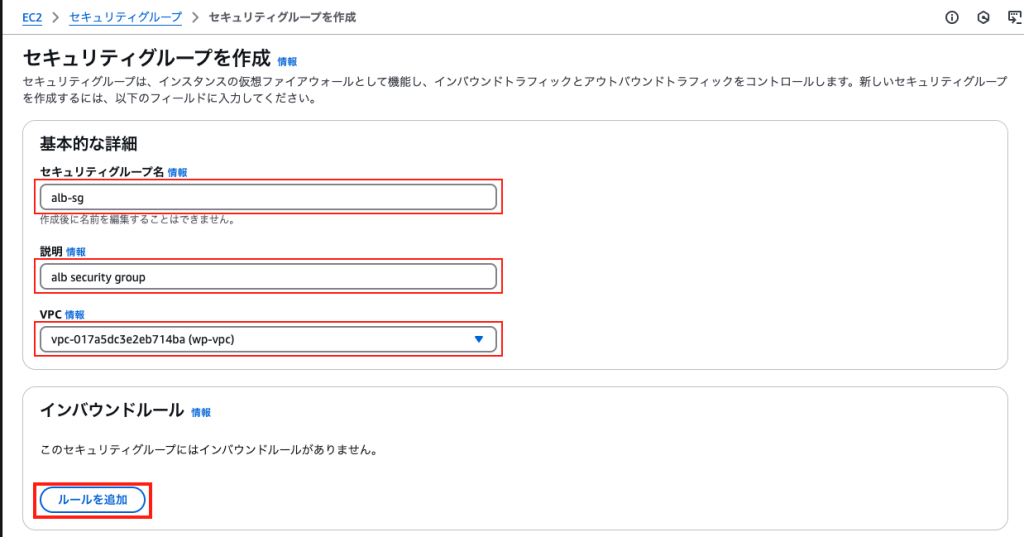

4.必要情報を入力し、”ルールの追加”をクリック

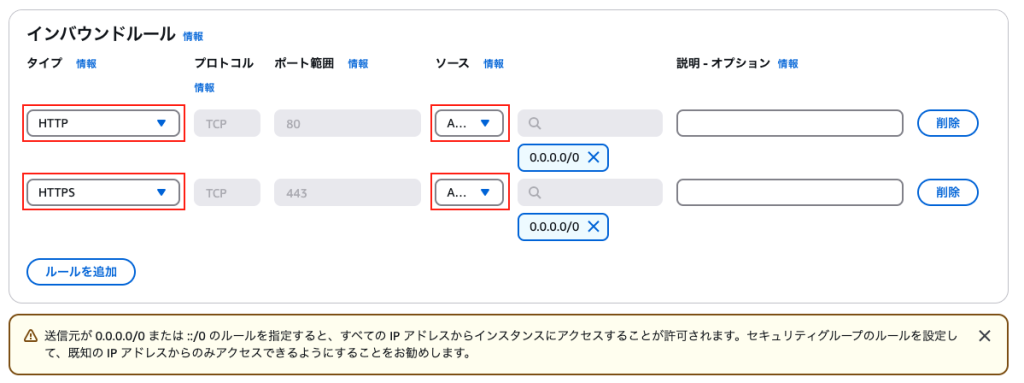

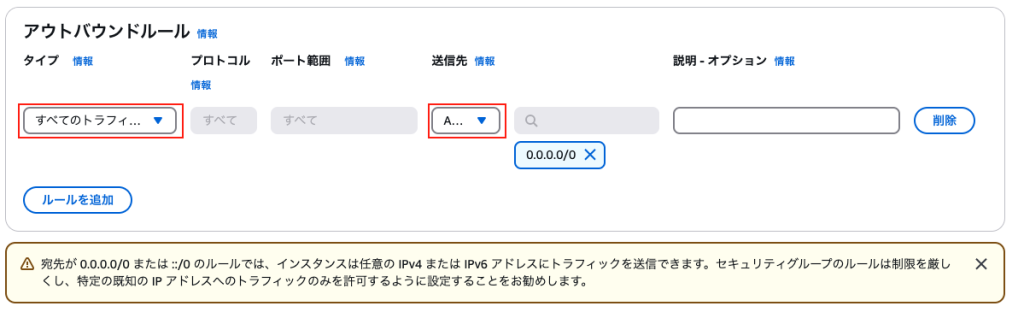

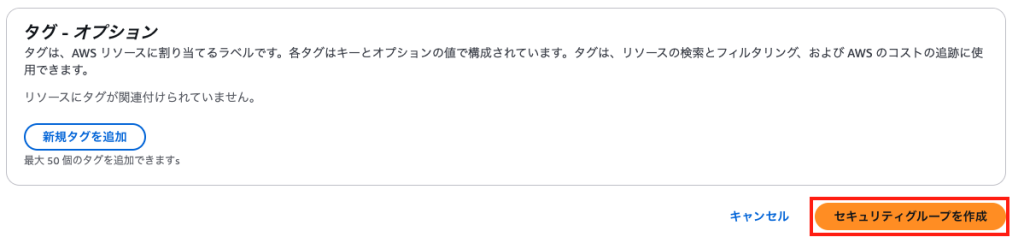

5.”インバウンドルール”と”アウトバンドルール”を追加し、セキュリティグループを作成をクリック

6.正常にセキュリティグループが作成できたことを確認

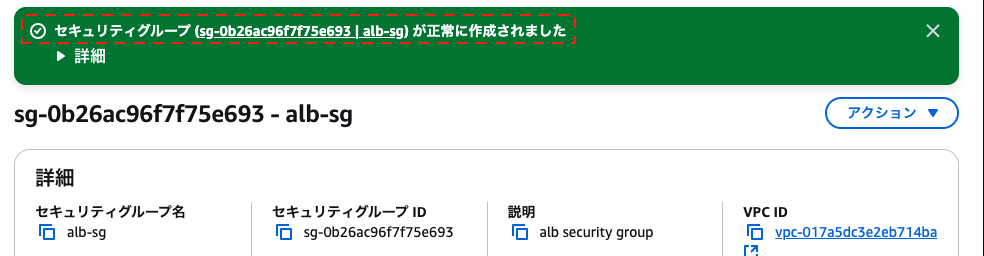

〜〜ターゲットグループの作成〜〜

ターゲットグループは、指定されたプロトコルとポート番号を使用して、登録済みのターゲット (EC2 インスタンスなど) ごとにリクエストをルーティングできます。

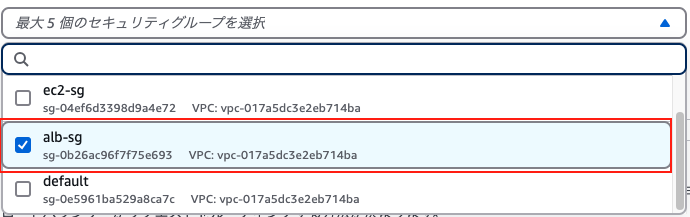

https://docs.aws.amazon.com/

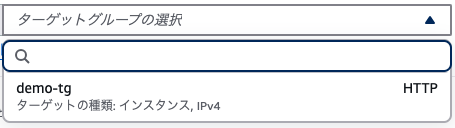

7.左側の窓をスクロールして”ターゲットグループ”クリックし、”ターゲットの作成”をクリック

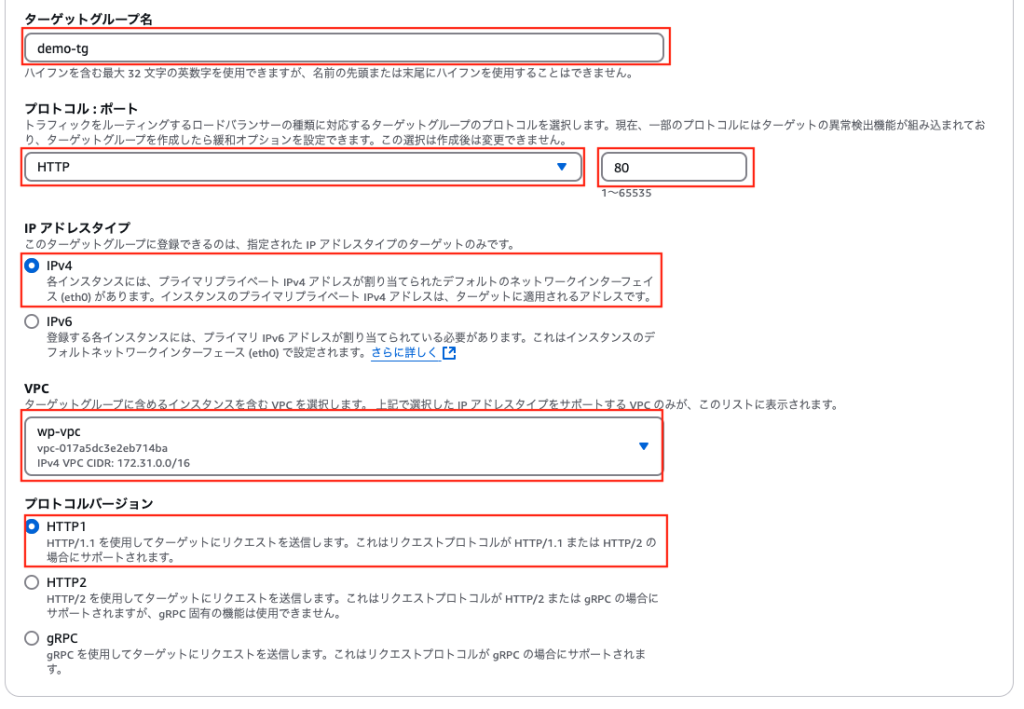

8.必要情報を入力し、”次へ”をクリック

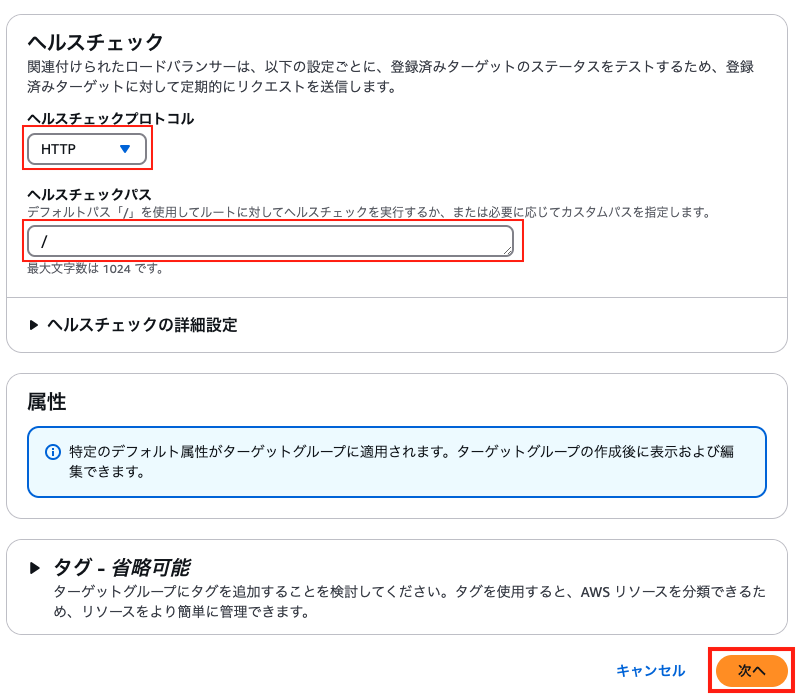

9.作成したインスタンスを選択し、”保留中として以下を含める”をクリック

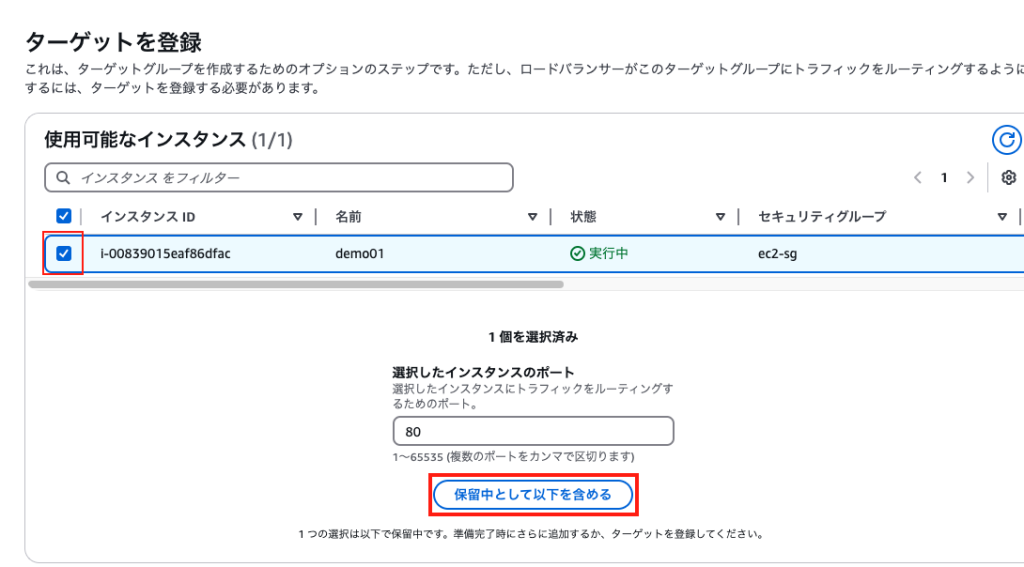

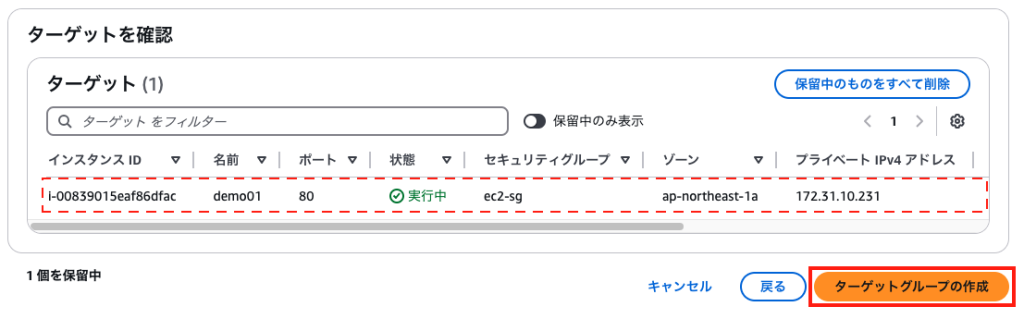

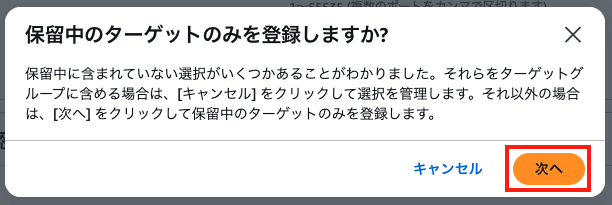

10.ターゲットに項目9で選択したインスタンスが表示されていることを確認し、ターゲットグループの作成をクリック

11.”次へ”をクリック

〜〜ALBの作成〜〜

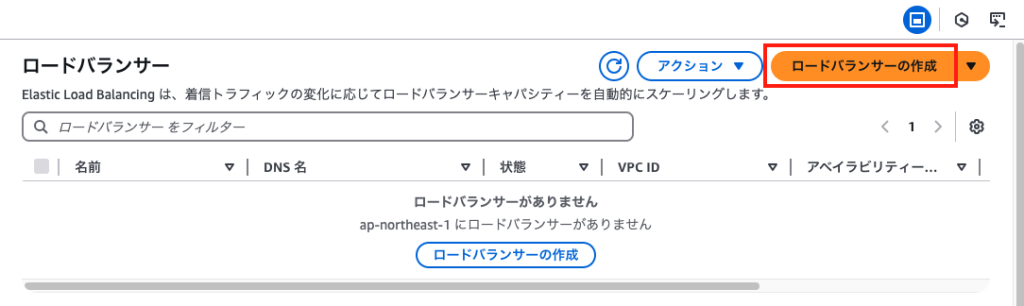

12.左側の窓をスクロールして、”ロードバランサー”をクリック

13.”ロードバランサーの作成”をクリック

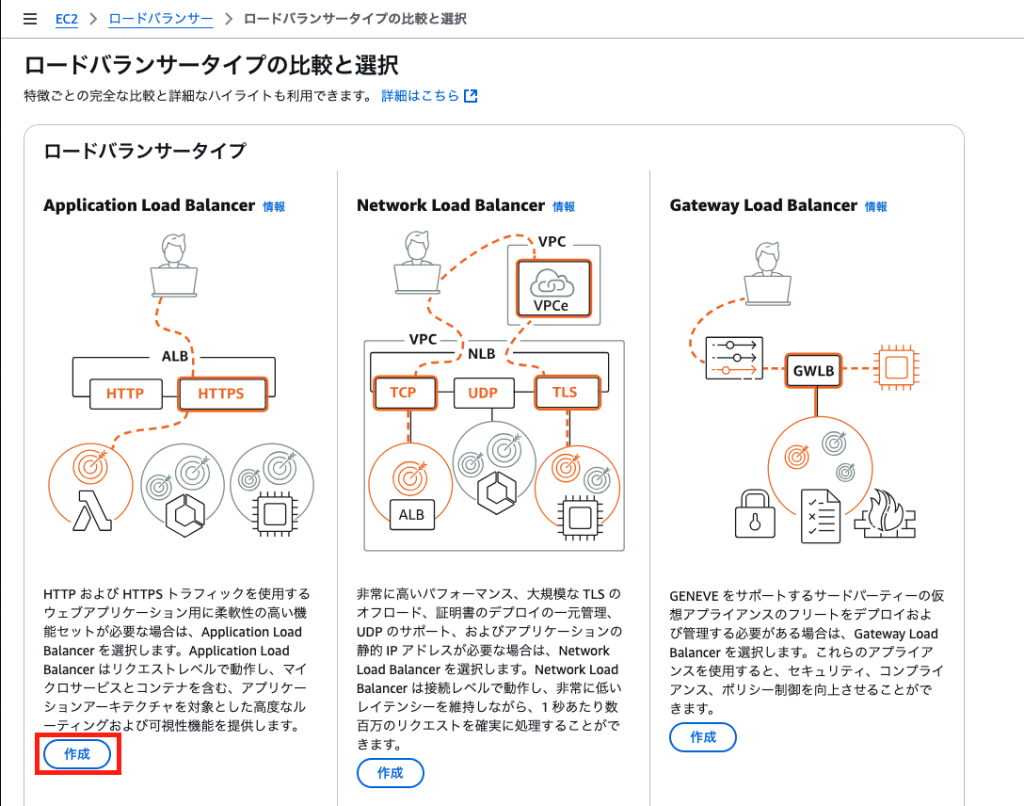

14.”作成”をクリック

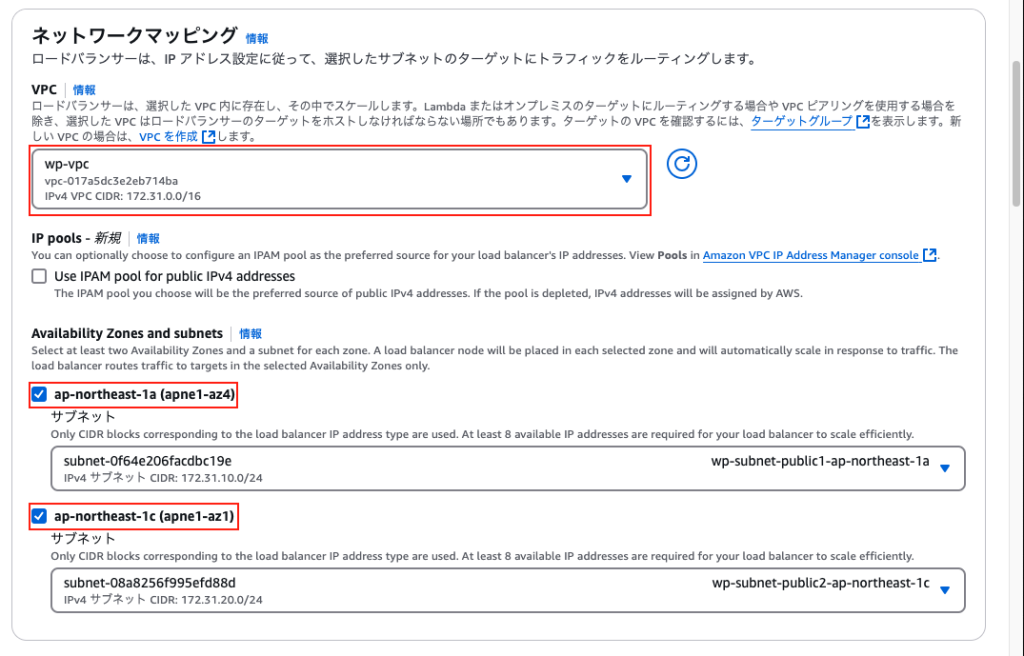

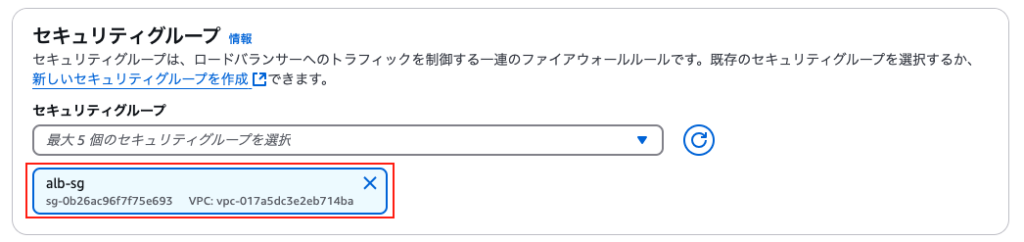

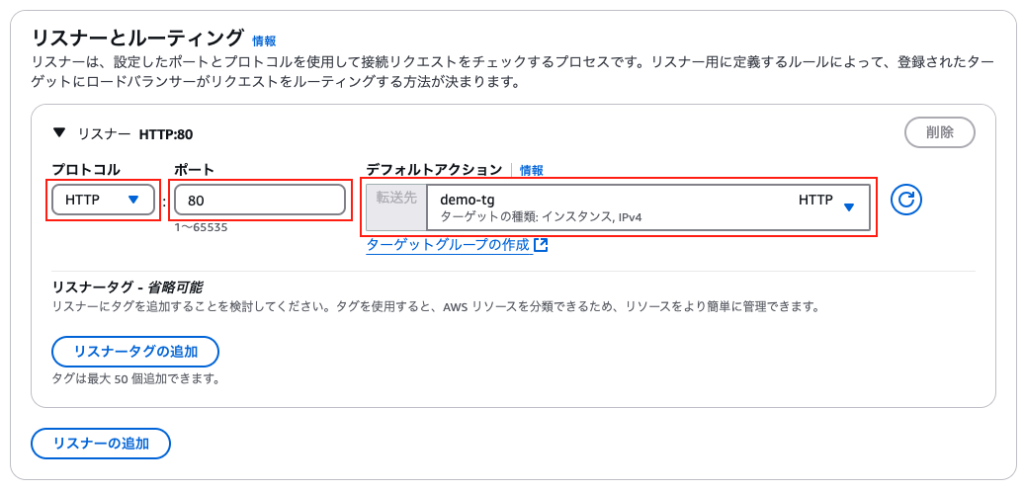

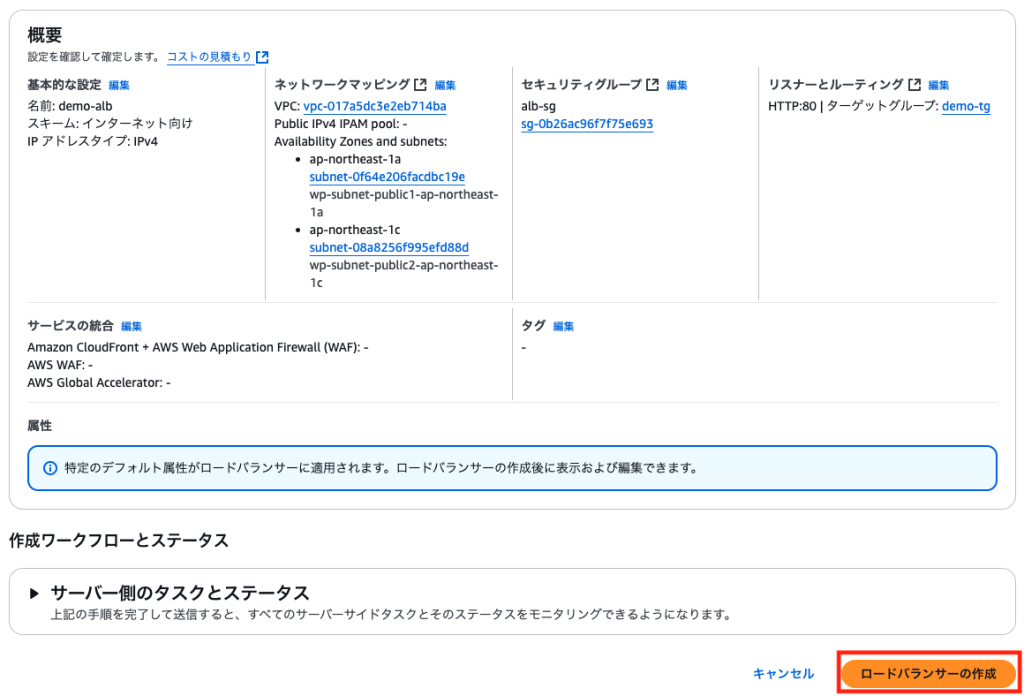

“Application Load Balancer”を選択

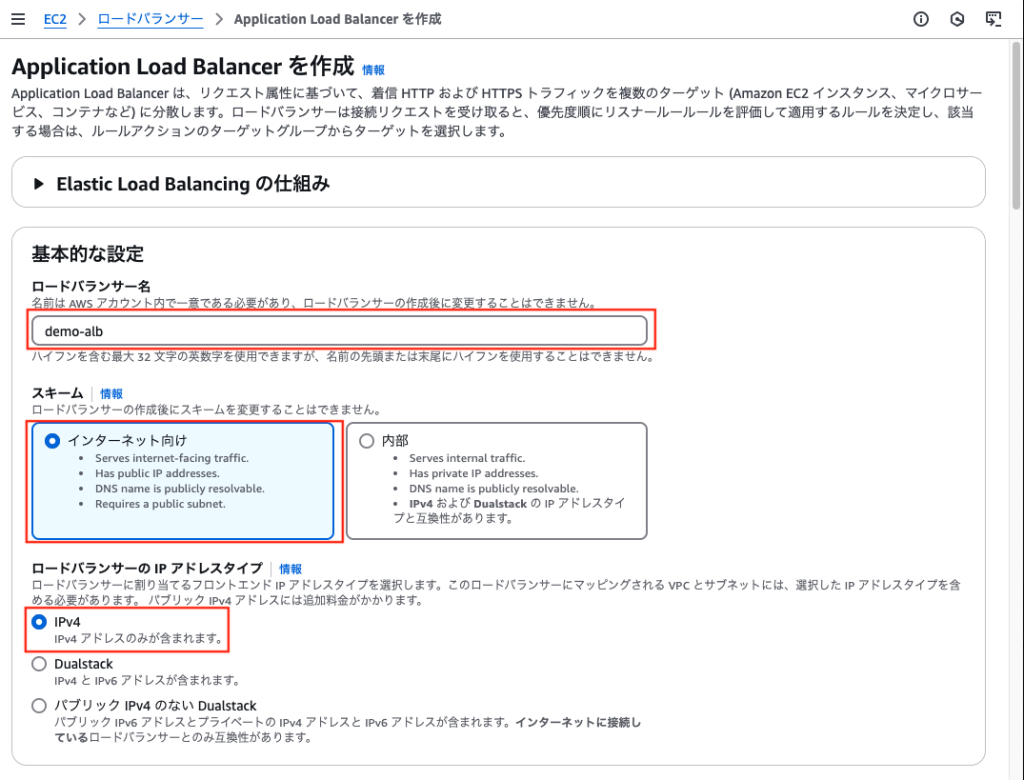

15.必要情報を入力し、ロードバランサーの作成をクリック

16.ロードバランサーが正常に作成されたことを確認し、ターゲットグループをクリック

17.”登録済みのターゲット”のステータス確認

↓ ![]() クリックし更新

クリックし更新

〜〜接続確認〜〜

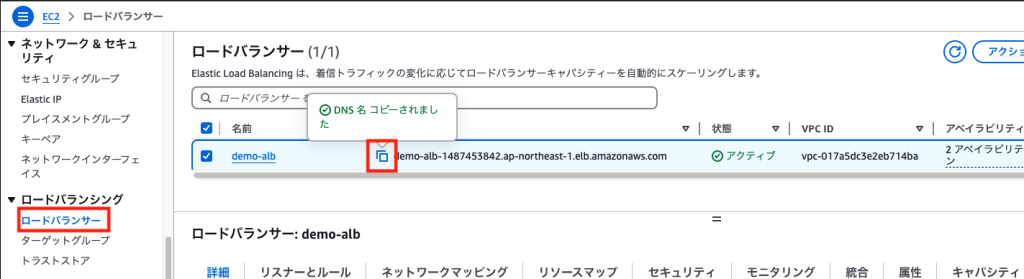

18.DNS名のコピー

“ロードバランサー”→作成したロードバランサーのDNS名をコピー

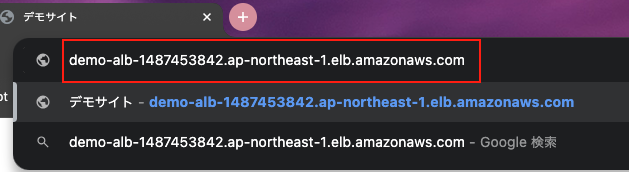

19.ブラウザに項目18にてコピーしたDNS名を貼り付け

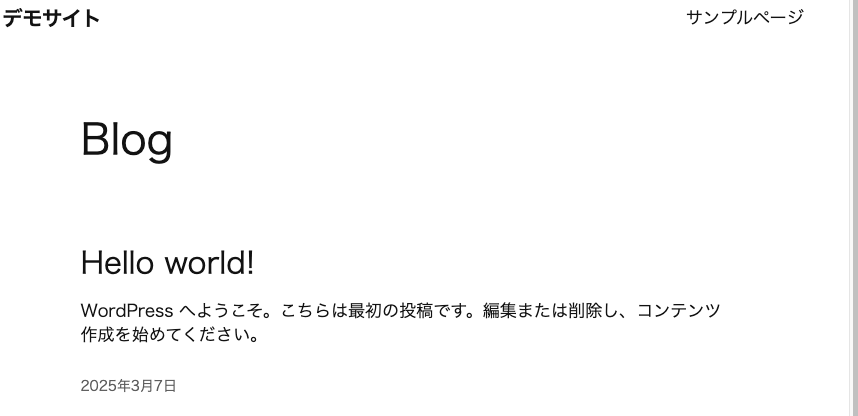

20.WordPressのサンプルページが表示されることを確認

〜〜EC2のセキュリティグループ編集〜〜

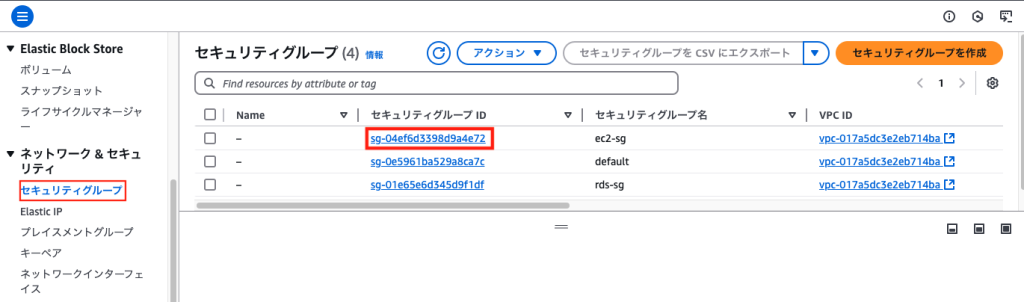

21.検索ボックスで”ec2″を検索し、クリック

22.対象のセキュリティグループIDをクリック

“セキュリティグループ”→”ec2-sgのセキュリティグループID”

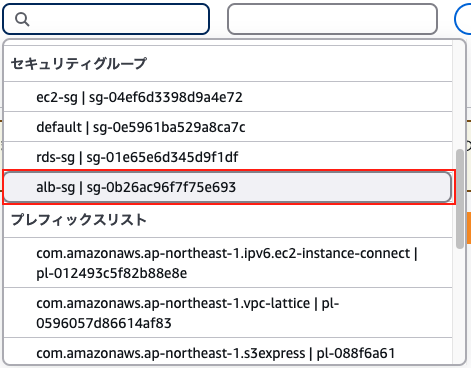

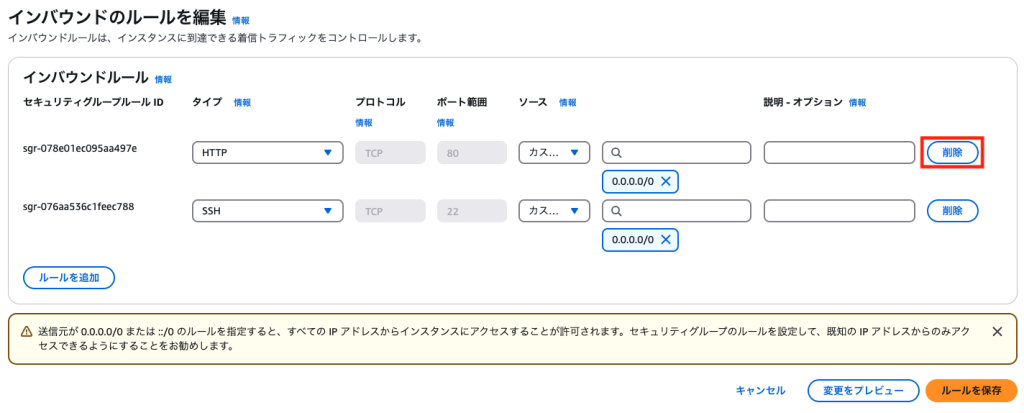

23.”インバウンドのルールを編集”をクリック

24.”削除”をクリック

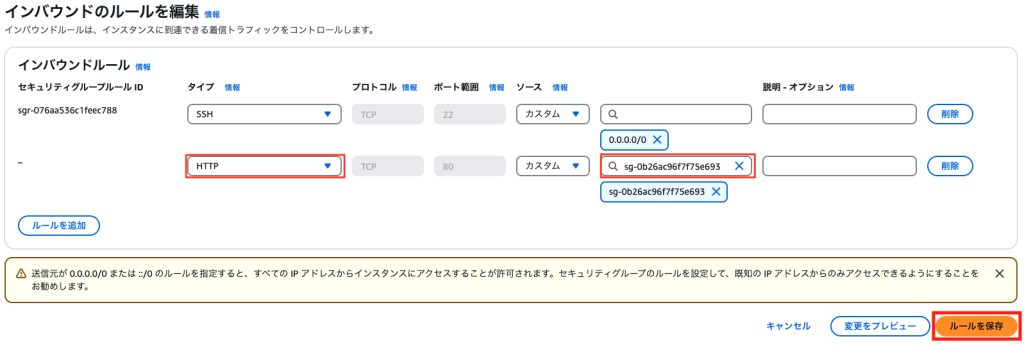

25.”ルールの追加”をクリック

26.ルールを追加し、”ルールを保存”をクリック

27.インバウンドルールが修正されていることを確認